Les antivirus, c'est comme les vaccins

Introduction

Les antivirus servent à protéger nos données. Mais d’abord : la sécurité en informatique, c’est quoi ?

« C’est quand on crypte les données ! » allez-vous me répondre comme beaucoup de personnes.

Oui, mais… c’est seulement un tiers de la réponse, puisqu’il y a trois piliers en sécurité :

CDI

(CIA en anglais)

La C onfidentialité

Annie Spratt (Unsplash.com)

Le premier pilier, c’est bien la

C

onfidentialité : je veux pouvoir contrôler QUI peut lire mes données.

Mes données personnelles sont personnelles (dixit La Palice !), je ne veux pas les rendre publiques.

La D isponibilité

Erik Mclean (Unsplash.com)

Le deuxième pilier, c’est la

D

isponibilité : je veux pouvoir accéder à mes données QUAND je veux.

Imaginez : vous avez généré des données pendant 3 ans, stockés sur un serveur. Le serveur brûle et vous

n’aviez pas de sauvegarde…

Vous trouvez ça horrible ? Ça l’est.

L' I ntégrité

Jason Dent (Unsplash.com)

Le troisième pilier, c’est l’

I

ntégrité : je veux pouvoir contrôler COMMENT mes données sont modifiées.

Peut-être pire que le précédent : vos données ont été modifiées sans que vous ne le sachiez. Vous pensez

travailler avec des données fiables, mais tous vos résultats sont faussés.

Combien de temps avant de vous en apercevoir ? Quelles données sont encore valides ?

Vous allez devoir engager un travail titanesque pour les remettre d’aplomb (si ce n’est les supprimer).

Les attaques

Voici des attaques pouvant les mettre en défaut. (Liste malheureusement non exhaustive)

Le phishing (hameçonnage)

Stephen Momot (Unsplash.com)

C’est l’attaque la plus répandue. Vous en avez forcément été la cible au moins une fois.

Le but est de récupérer un maximum de données et tous les moyens sont bons :

- Faux site reprenant le visuel d’un site célèbre (impôts, Facebook, …)

- Envoi d’un SMS du type « Votre colis est bloqué ! Cliquez sur ce lien pour payer les frais de douanes. »

- « Offre INCROYABLE saisir EN URGENCE : iPhone 14 à -90% ! Donnez les codes bancaires VITE. 2 MINUTES only! »

- Appel d’un faux support technique

- ...

Variante « spear phishing » : attaque ciblée sur une personne précise (comme un PDG).

Le DOS (déni de service)

Kelly Sikkema (Unsplash.com)

Avec le DOS, c’est la disponibilité qui est mise en défaut. Le principe : un ordinateur envoie des requêtes

à un serveur. Sauf qu’elles sont envoyées en quantité extrême.

Le serveur, submergé, n’arrive plus à traiter les demandes légitimes. Au mieux, il ralentit fortement ; au

pire, il cesse de fonctionner.

Diablement simple et efficace.

Variante « DDOS » (Distribué) : le serveur est attaqué par tout un réseau d’ordinateurs (des milliers).

Le ransomware (rançongiciel)

Lucas Favre (Unsplash.com)

Le ransomware est l’outil d’attaque « à la mode ». Pourquoi ? Parce qu’il s’en prend aux 3 piliers à la

fois. Et qu’en plus il permet de récupérer de l’argent directement. Et qu’il est vendu comme un service prêt

à l’emploi. Bref, disons le franchement, c’est la merde.

Il fonctionne en chiffrant toutes les données d’un ordinateur, le rendant inutilisable. Pour en récupérer

l’accès, les pirates proposent, dans leur grande mansuétude, de vous échanger la clé de déchiffrement contre

une rançon. Ce qui ne les empêchera pas de diffuser les données qu’ils auront récupérées entre temps, et de

vous réattaquer quelques mois plus tard, et sans vous donner ladite clé.

=> NE JAMAIS PAYER LA RANÇON !

L’homme du milieu (MitM)

Dmitry Ratushny (Unsplash.com)

Une autre cyberattaque, aussi vieille qu’internet, est celle du « Man in the middle ».

Le principe : Alice envoie un message à destination de Bob. Mais Charlie intercepte le message, le lit, le

modifie et l’envoie à Bob. Bob ne se doute de rien et répond à Alice. Charlie recommence en sens inverse.

Ainsi, l’homme du milieu peut manipuler la communication à sa guise.

Les antivirus

Alors, un antivirus ça fait quoi ?

Les signatures

Lewis Keegan (Unsplash.com)

Historiquement, leur méthode d’analyse consistait à rechercher des signatures.

Une signature est une portion du code d’un virus. Elle permet de l’identifier, et est stockée dans une base

de données.

L’antivirus utilise ensuite cette source d’information pour analyser les fichiers présents sur le système à

protéger.

Mais cette approche ne suffit plus aujourd’hui. Notamment parce qu’elle est confrontée aux problèmes du big

data (beaucoup de signatures à conserver, très régulièrement obsolètes, …). Les bases de données virales ne

peuvent plus être synchronisées avec les terminaux à protéger.

L’IA à la rescousse

Andrea De Santis (Unsplash.com)

Vient alors le machine learning. Son objectif est de détecter proactivement les menaces. Et pour cela, il va

employer tout un arsenal.

Il va notamment étudier le comportement des programmes.

L’un d’eux essaie de modifier un fichier système ? PAF en quarantaine !

Un autre envoie des requêtes à un serveur suspect ? Re-PAF, avec son poto !

La mise en quarantaine permet d’empêcher les programmes suspects d’interagir avec le système.

Une méthode complémentaire consiste à utiliser un bac à sable. L’antivirus exécute le programme dans un

environnement isolé du reste du système puis analyse le résultat de l’exécution. Il détermine ensuite sa

dangerosité.

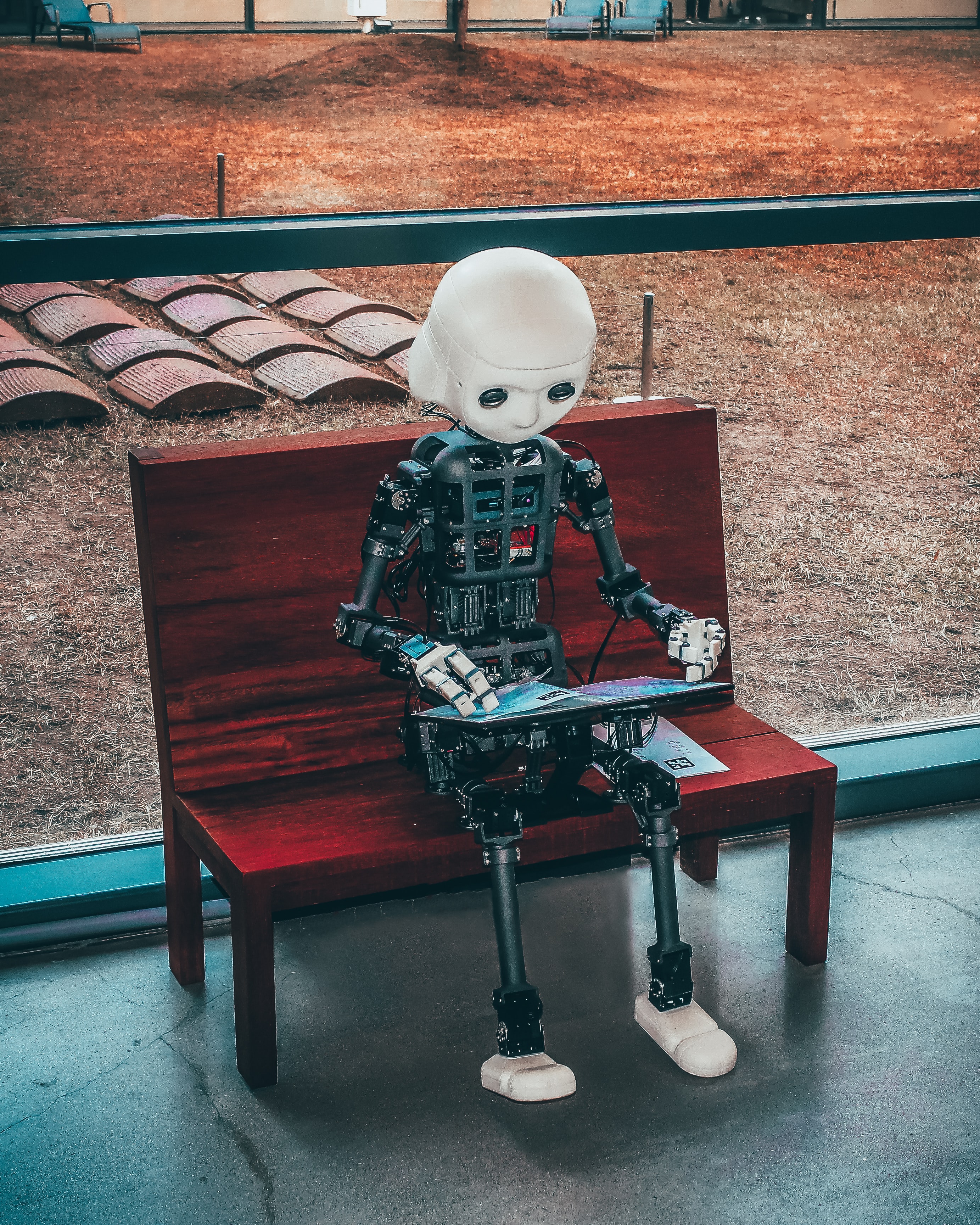

Le combat

Jonathan Tomas (Unsplash.com)

Dans le coin rouge, nous avons les pirates : ils s’attaquent à la Confidentialité, l’Intégrité et la

Disponibilité de nos données. Leurs méthodes sont diverses et variées. Leur cruauté sans limite. Comme les

virus biologiques, ils s’adaptent en permanence pour créer de nouvelles menaces. Leur objectif est donc de

rentabiliser leurs attaques pour concevoir les prochaines.

Dans le coin bleu, nous avons les robots : ils se défendent grâce à leur intelligence artificielle. Leur

entraînement acharné, continuel et rapide en font un adversaire de taille. Pour pouvoir agir plus

efficacement, ils ont besoin d’un maximum de données. Celles-ci permettent d’alimenter leur entraînement.

Comme nous l’avons vu, les antivirus analysent tout un ensemble de données.

Mais celles-ci servent aussi à entraîner les IA.

Donc, plus il y aura de terminaux équipés d’antivirus, plus il y aura de données exploitables.

Et c’est pourquoi « les antivirus c’est comme les vaccins ». Augmenter le taux de vaccination c’est réduire

le risque d’accidents graves ainsi que la propagation des menaces. Installer un antivirus moderne, ce n’est

pas seulement se protéger soi-même, c’est aussi participer à la protection des autres.

Quand les antivirus ne se basaient que sur les signatures, on aurait pu parler d’un « mal nécessaire » car

les analyses pouvaient impacter les performances des ordinateurs. Mais les antivirus modernes n’ont même

plus cet inconvénient.

Étiqueté cybersécurité